Kürzlich bin ich bei einer Recherche über radabg.com / SiteAnalytics360 gestolpert. Die in Kiev (UA) beheimatete Firma schreibt über sich selbst:

The easiest way to learn more about safety of websites

Radabg.com offers free Security Advisory Widget. Widget tells visitors when website is safe and when it's not. If webmaster submit website sitemap widget will also check safety of outgoing links (especially usefull for websites with user generated content (UGC) - forums, blog comments, etc.)

Radabg.com is ranked #23,825 in the world according to the three-month Alexa traffic rankings. [...]

Das "Widget" ist natürlich wieder eines dieser unsäglichen Bilder, die man von der Site einbindet - zumindest kein Javascript.

Das "Widget" ist natürlich wieder eines dieser unsäglichen Bilder, die man von der Site einbindet - zumindest kein Javascript.

Die Adressen der Bilder haben alle die Form

http://www.radabg.com/url/<host_domainname>/

also habe ich ein paar Sites ausprobiert um zu sehen, was der jeweilige Status ist. Und dann wurde es etwas skuril.

Das Erste, was mir aufgefallen war ist, dass alle Bilder den gleichen Zeitstempel tragen. In den Bildern steht neben dem Namen der Website "Last check: datum, uhrzeit" und diese Zeitangabe war für alle gleich. Ok, dachte ich mir, sie sammeln die Infos und dann gibt es einen job, der die Bilder anhand der gesammelten Daten rendert und da schreiben sie eben überall den gleichen Zeitstempel rein. Das ist natürlich sehr unsauber, weil niemand weiß, wann der letzte Check wirklich war. Zudem fehlt jegliche Angabe einer Zeitzone. Diese beiden Punkte machen die Zeitangabe komplett wertlos.

Bei weiterem rumprobieren bin ich dann auf eine Website einer Bekannten gestossen (siehe Bild rechts). Wie man sehen kann, haben sie diese Website (für meine Zeitzone ca. 2 Stunden) in der Zukunft überprüft und für vollkommen sicher befunden. Das eigentlich Tragische daran ist aber, dass es diese Website gar nicht (und zwar Wochen und Monate nicht mehr) gibt. Das hindert aber SiteAnalytics360 nicht daran, sie regelmäßig zu überprüfen und für sicher zu befinden.

Die Bewertung, was so eine Security Analysis und das zugehörige Site Seal wert sind, dürfte nun jeder selbst vornehmen können.

Doch das Problem ist viel breiter aufgehängt:

Site Seals

Soweit ich mich erinnere, haben die SSL-Zertifikatsverkäufer mit diesen sogenannten site seals angefangen. Die Anbieter verschaukeln damit ihre Kunden, indem sie ihnen suggerieren, dass damit die Website des Kunden "vertrauenswürdiger" wird. In Wahrheit ist es aber nur eine Marketingaktion, um kostenlos Werbung für ihren Firmennamen auf Websites von Kunden zu bekommen.

Eine Anfrage bei der Suchmaschine der Wahl fördert dann auch schnell eine (abgekürzte) Liste zu Tage:

- Thawte:

- Das thawte Siegel für vertrauenswürdige Websites ist ein dynamisches, auf Ihrer Website erscheinendes Bild, das Besuchern auf den ersten Blick zeigt, dass Ihre Website vertrauenswürdig ist, validiert ist und mit Ihnen absolut sichere Transaktionen möglich sind.

- DigiCert:

- DigiCert® SSL Site Seal Means TRUST

- GeoTrust:

- Ein sichtbares Zeichen von Sicherheit

- RapidSSL:

- Display your "Secured by RapidSSL" site seal prominently to ensure your customers are instantly assured that their details will be secured by the SSL provided by your RapidSSL certificate.

- InstantSSL:

- Promoting your secure site is the ideal way to help customers feel safe and confident in using your secure online services.

und viele mehr ...

Warum das so ist erklärt keiner der Anbieter. Außer Marketinggefasel findet sich dazu nichts substanzielles, und das hat auch seinen Grund:

Solange diese Siegel nicht vom Browser selbst kommen sind sie vollkommen wertlos.

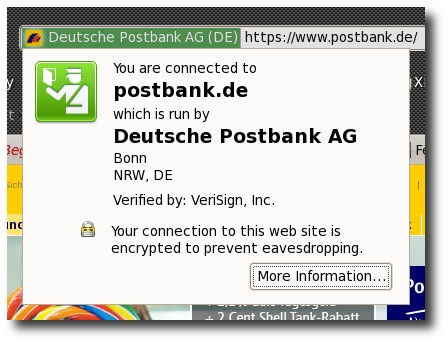

Dabei hat jeder Browser solche "Siegel". Als Beispiel liefert der Mozilla Firefox bei einem Klick auf den grün (starkes Zertifikat) oder blau (schwaches Zertifikat) hinterlegten Zertifikatsnamen in der Adreßleiste:

Natürlich hat jeder Zertifikatsverkäufer in irgendwelchen Klauseln stehen, dass man das Site Seal nicht mißbräuchlich verwenden darf, aber:

- wer von denen, die extrem anfällig für solche Angriffe sind, weil sie keine Ahnung haben, klickt schon auf das Siegel und vor allem, wer von denen kann dann bewerten, was er an Information erhält?

- wann haben solche Einschränkungen Kriminelle jemals abgehalten?

Was also passiert ist genau das Gegenteil von dem, was die SSL-Zertifikatsverkäufer suggerieren wollen:

Durch die Site Seals werden die Besucher in eine trügerische Sicherheit gewiegt. Sie werden davon abgehalten sich selbst anhand der Informationen, die ihnen ihr Browser liefert, ein reales Bild zu machen und im Zweifelsfall wird der Benutzer einem gefälschten Site Seal mehr Glauben schenken als der Warnung seines Browsers.

Hört also bitte - sowohl SSL-Zertifikatsverkäufer als auch Website-Betreiber - mit diesem Blödsinn auf.

★ Einmal mit Profis! ★

Comments

Ich denke auch, exakt das wird das Problem der Zukunft. Mit jeder neuen (angeblich) "sicheren" Identifikation, wird immer mehr Verantwortung und Beweislast dem Verbraucher aufgedrückt.

de Mail, fälschungsicherer Ausweis, nutzlose Zertifikate, sinnlose Siegel.

Da bin ich doch der Meinung, das Geld wäre doch besser in Bildung investiert.

Mit vernetzten Grüßen,

yt

Was bitte? So ein Schmarrn. Grün bedeutet nur, dass der Käufer des Zertifikats auf den Extended Verification (EV) Bullshit von Verisign reingefallen ist und 10x soviel bezahlt hat wie nötig. Die blauen Zertifikate sind genauso gut und genauso stark wie die grünen.

https://bugzilla.mozilla.org/show_bug.cgi?id=477783

Aber es hat ja niemand geglaubt, und ich musste mich beschimpfen lassen, dass ich ja keine Ahnung hätte, bis dann:

Impersonating secure web servers - BREACH OF TRUST

Author(s): KURT SEIFRIED

http://www.linux-magazine.com/Issues/2010/114/BREACH-OF-TRUST

Dazu:

https://bugzilla.mozilla.org/show_bug.cgi?id=556468

Website-Zertifikate rauszugeben, nur weil eine eMail-Adresse passt ist einfach hirnverbrannter Vollblödsinn und zeigt nur ganz klar und deutlich wie kaputt das momentane System der Vergabe von Zertifikaten bei SSL ist. Jeder sollte sich klar darüber sein, dass JEDER halbwegs machbar für JEDEN ein "blaues" Zertifikat abgreifen kann und dass die Authentizität dahinter keineswegs gesichert ist.

Und das schlimme ist, dass die Benutzer (so wie offensichtlich auch Du) keine Ahnung haben, was dahinter steckt. Woher auch?!

Was kapierst Du dann nicht? "Blaue" Zertifikate kriegt jeder Depp, da wird nur die eMail-Adresse geprüft.

Für "grüne" prüft die CA eben etwas genauer und etwas mehr und das überwachen die Browser-Hersteller auch.

Das gesamte Trust Modell von X.509 ist komplett im Arsch. Blau und grün machen nur einen Unterschied wieviel die CA vorher geprüft hat und welche Dokumente sie eingefordert hat (Registerauszug, ...)

Ich habe gar keine EV-Zertifikate insofern weiss ich nicht wovon Du redest, wenn Du "deine EV-Zertifikate" schreibst.

Und wo steht der Altar, an dem ich Dich anbeten darf, weil Du schon mal eine CA betrieben hast, sogar mit Root-Signing von RSA? *lol*

Die Aussage von dir war:

"Als Beispiel liefert der Mozilla Firefox bei einem Klick auf den grün (starkes Zertifikat) oder blau (schwaches Zertifikat) hinterlegten Zertifikatsnamen in der Adreßleiste"

Das impliziert, dass Zertifikate die einen grünen Balken enthalten sicherer und besser seien als die, die einen blauen Balken haben. Und ich weiß halt nicht wie du zur Behauptung kommst, nur weil der Firefox da was grün macht, das Zertifikat deshalb stärker sein soll. Wenn die CA schrott ist, ist ein von dieser CA ausgestelltes EV-Zertifikat auch schrott und kein starkes Zertifikat. Und von wegen "prüft die CA eben etwas genauer" ... haha. Da prüft auch keiner genauer. Bei den CAs die ich kenne sind die Abläufe für Class 2/3 Zertifikate ohne EV und Class 2/3 Zertifikate mit EV in der Praxis völlig identisch und die EV ist reine Beutelschneiderei.